Response Policy Zones

Introduccion

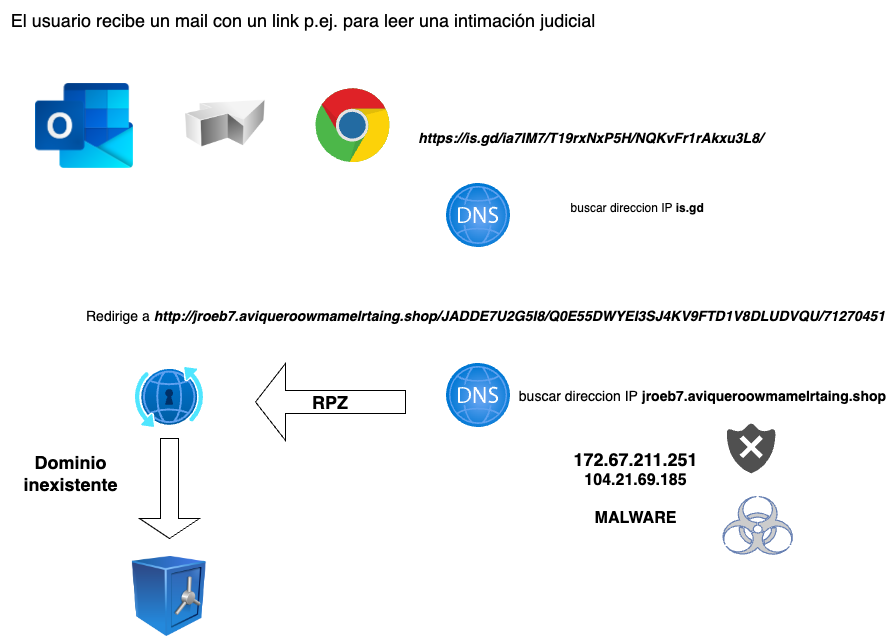

RPZ es una caracteristica de los resolvers, que permite listar dominios que no se quiere que el usuario o sistema que utiliza ese resolver acceda a ellos.

Esto puede deberse a una orden judicial, una accion de censura, o , en el caso mas comun , una medida de Ciberseguridad asociada a la proteccion de Endpoints.

Es decir, cuando un usuario recibe un mail con un link malicioso , o cuando un usuario tiene su PC infectada con un malware que precisa acceder a un dominio de Command & Control , si tiene su resolver en una IP de Resolver RPZ provista por Planisys, lo mas probable es que no se pueda acceder a dicho dominio, y desaparezca el peligro porque el Malware o el Command-and-Control-Server no estan ubicables.

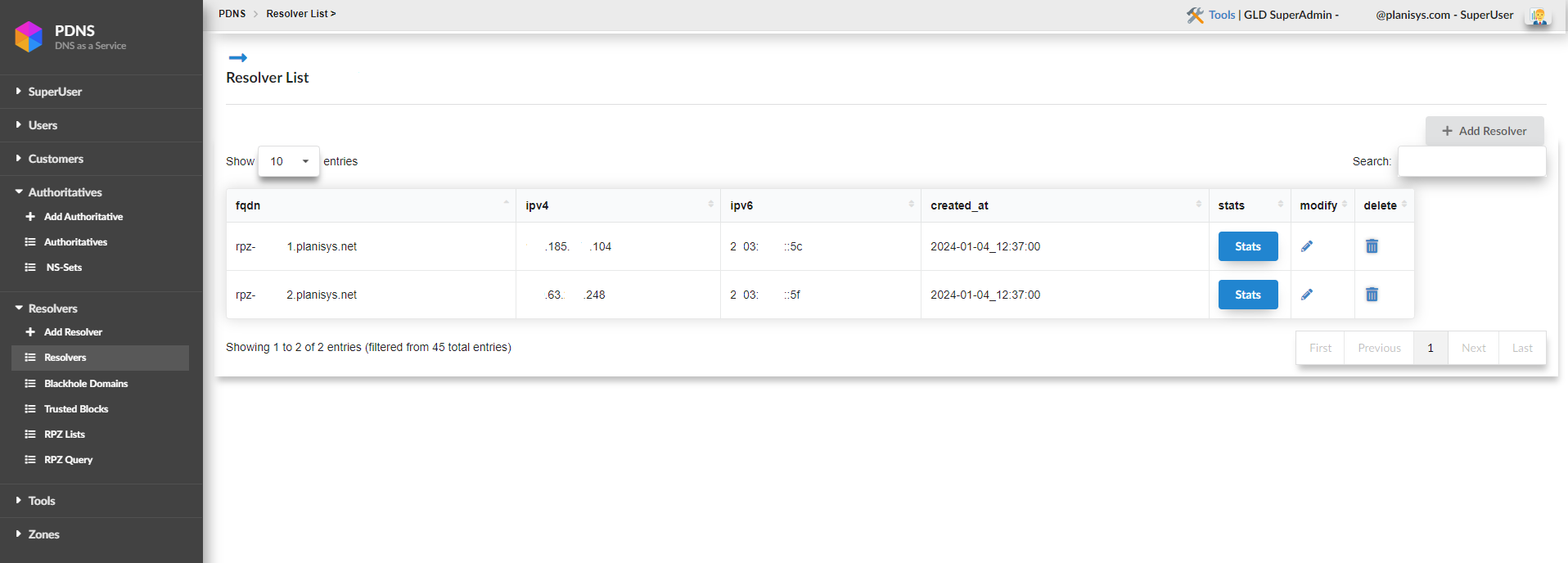

Resolvers

Una de las primeras pantallas con la que nos encontramos es con la de resolvers. En ella estan listados los resolvers que tenemos asignados y que tenemos que configurar en nuestro ambiente.

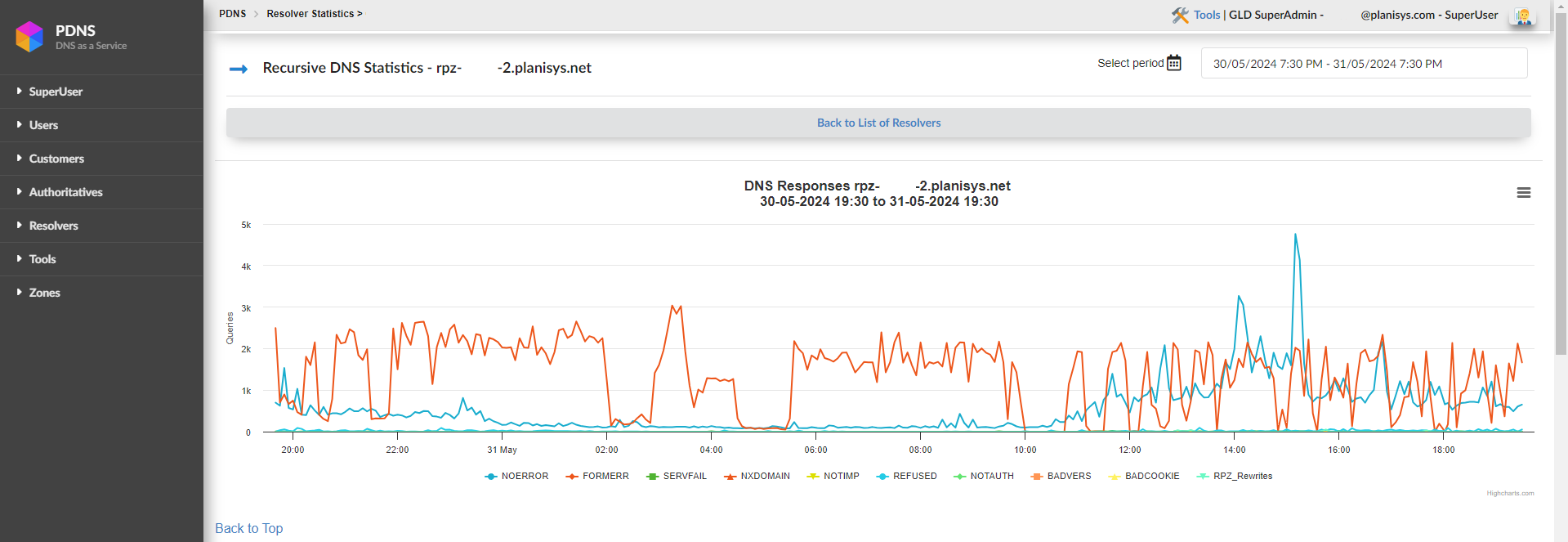

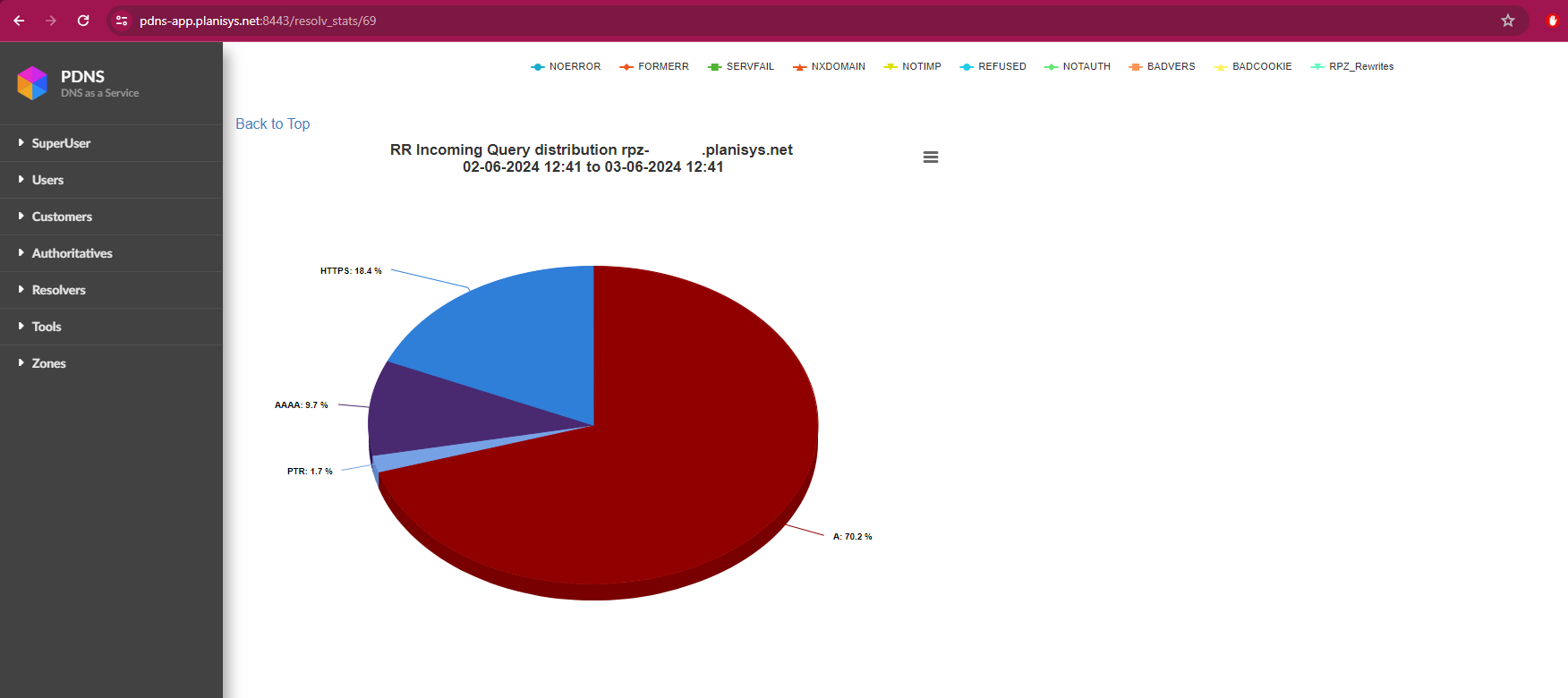

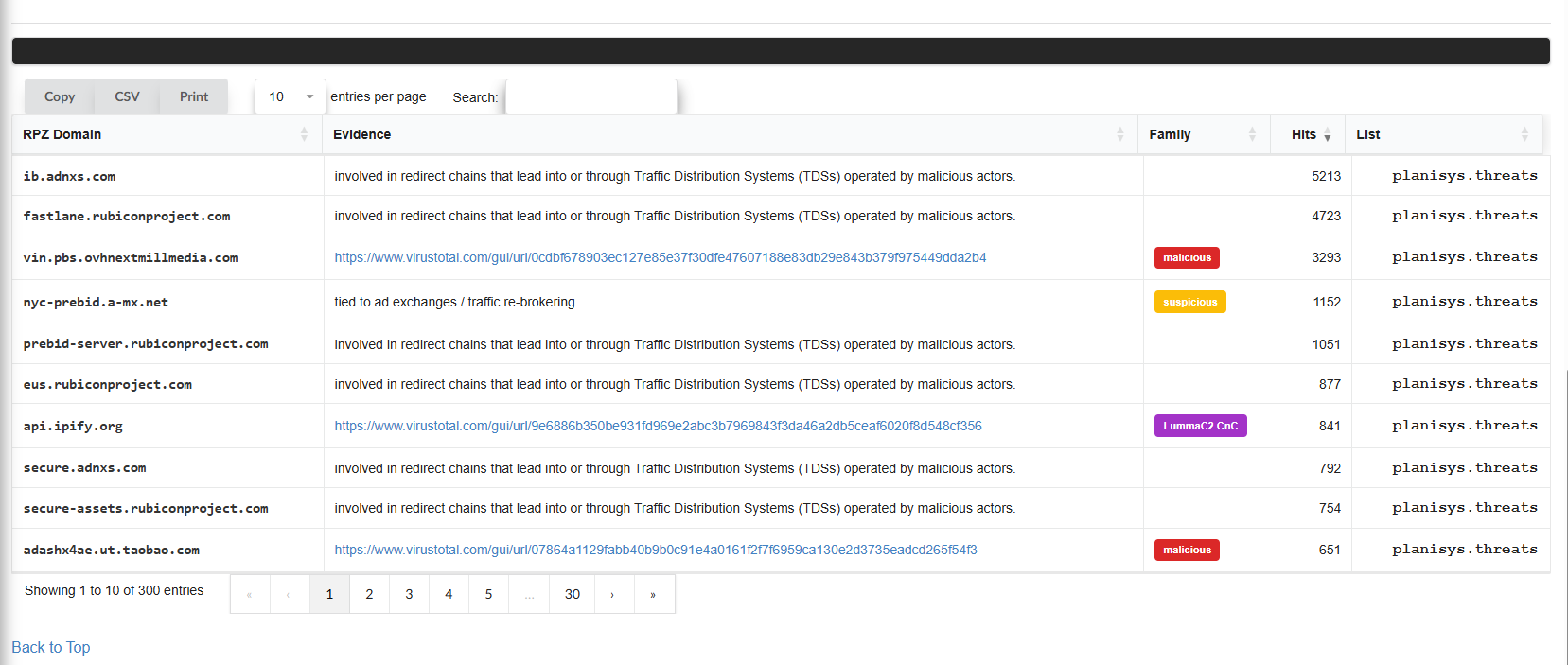

Estadisticas por resolver

Si hacemos click en STATS podremos ver diversas estadisticasde nuestros resolvers.

A continuación se presentan los códigos de respuesta que pueden generarse al realizar una consulta a un servidor BIND9 que podemos observar al pie de los graficos:

NOERROR: Indica que la consulta DNS fue exitosa. El servidor pudo resolver el nombre de dominio y devolver una respuesta válida.

FORMERR (Format Error): El servidor DNS indica que recibió una consulta mal formada. Esto significa que la solicitud enviada no cumple con las especificaciones del protocolo DNS.

SERVFAIL (Server Failure): El servidor DNS no pudo procesar la consulta,es una respuesta generica cuando algo ante un formato o comando que no es para DNS.

NXDOMAIN (Non-Existent Domain): Indica que el nombre de dominio solicitado no existe en el DNS. El servidor está informando que no hay registros para ese dominio.

NOTIMP (Not Implemented): El servidor DNS no admite el tipo de consulta o la operación solicitada.

REFUSED: El servidor DNS se niega a procesar la consulta. Esto puede suceder por varias razones, como restricciones de seguridad o configuración del servidor para rechazar consultas desde ciertas direcciones IP.

NOTAUTH (Not Authorized): El servidor DNS está informando que no está autorizado para proporcionar una respuesta para la zona en cuestión. Esto puede suceder si la consulta está dirigida a un servidor que no es el autoritativo para la zona solicitada.

BADVERS (Bad Version): Este código indica que la consulta usó una versión del protocolo DNS que no es compatible o es incorrecta.

BADCOOKIE: Está relacionado con la validación de cookies en DNS, que se utiliza en DNS Cookies para proteger contra ataques de denegación de servicio (DoS). Este error ocurre cuando la cookie DNS que se recibe es inválida o no coincide con lo esperado por el servidor.

RPZ_Rewrites: «RPZ» se refiere a Response Policy Zones, una característica de BIND que permite sobreescribir respuestas DNS basadas en políticas. Cuando ves «RPZ_Rewrites», significa que el servidor DNS ha modificado la respuesta de acuerdo con las políticas definidas en una zona RPZ, como bloquear ciertos dominios o redirigirlos.

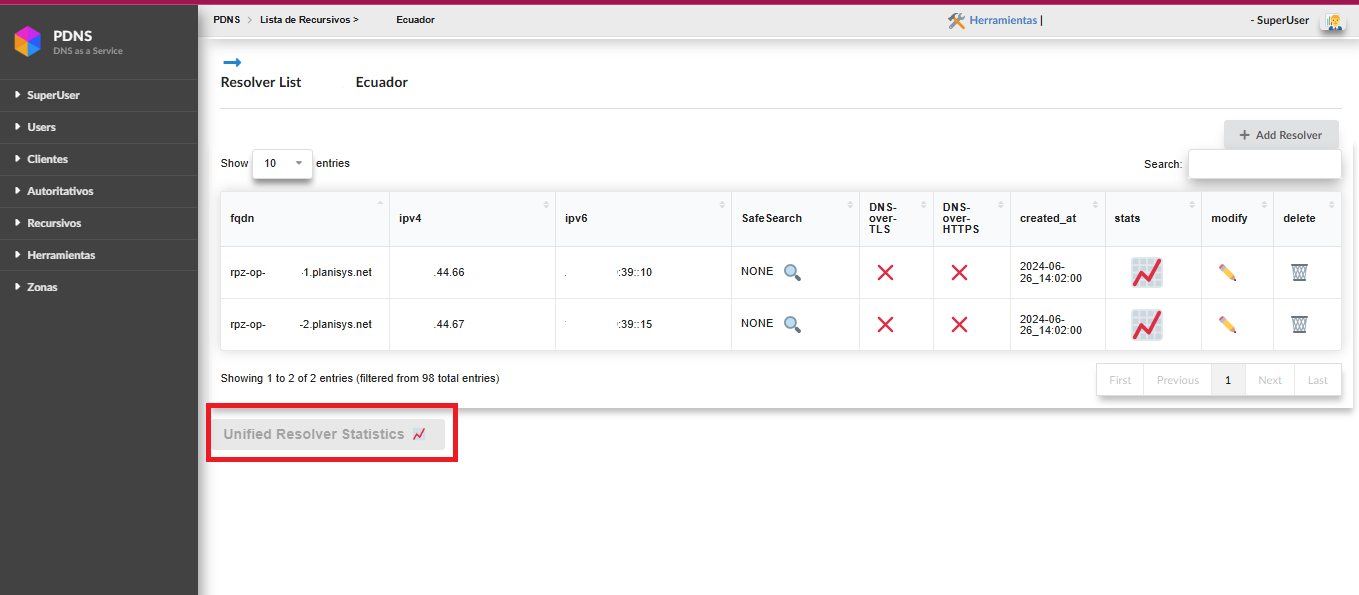

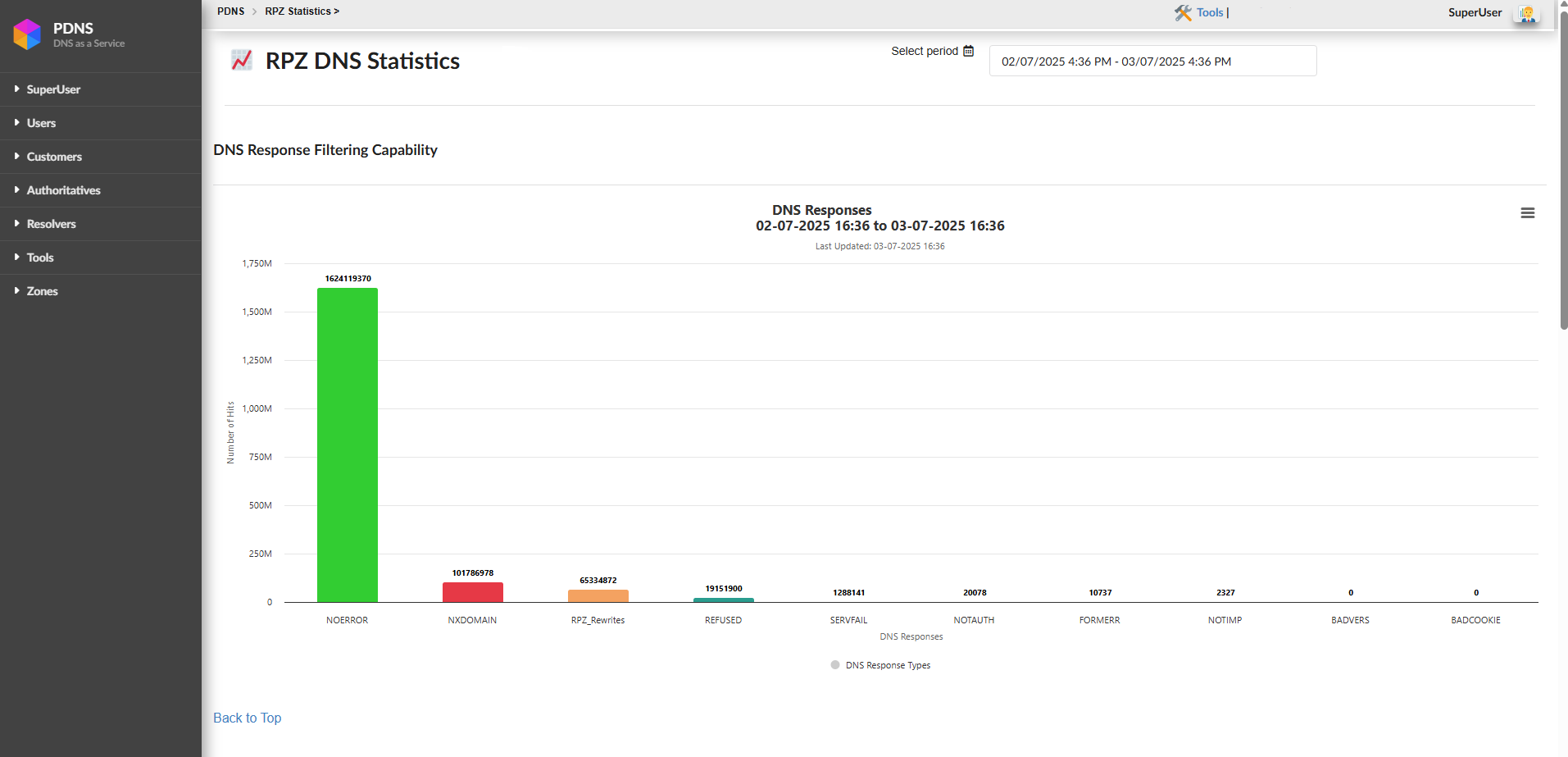

Estadisticas unificadas de los resolvers

Debajo de la lista de resolvers se agrego un nuevo boton en el que se pueden observar las siguientes estadisticas. Las mismas son el resultado de la suma de los resolvers.

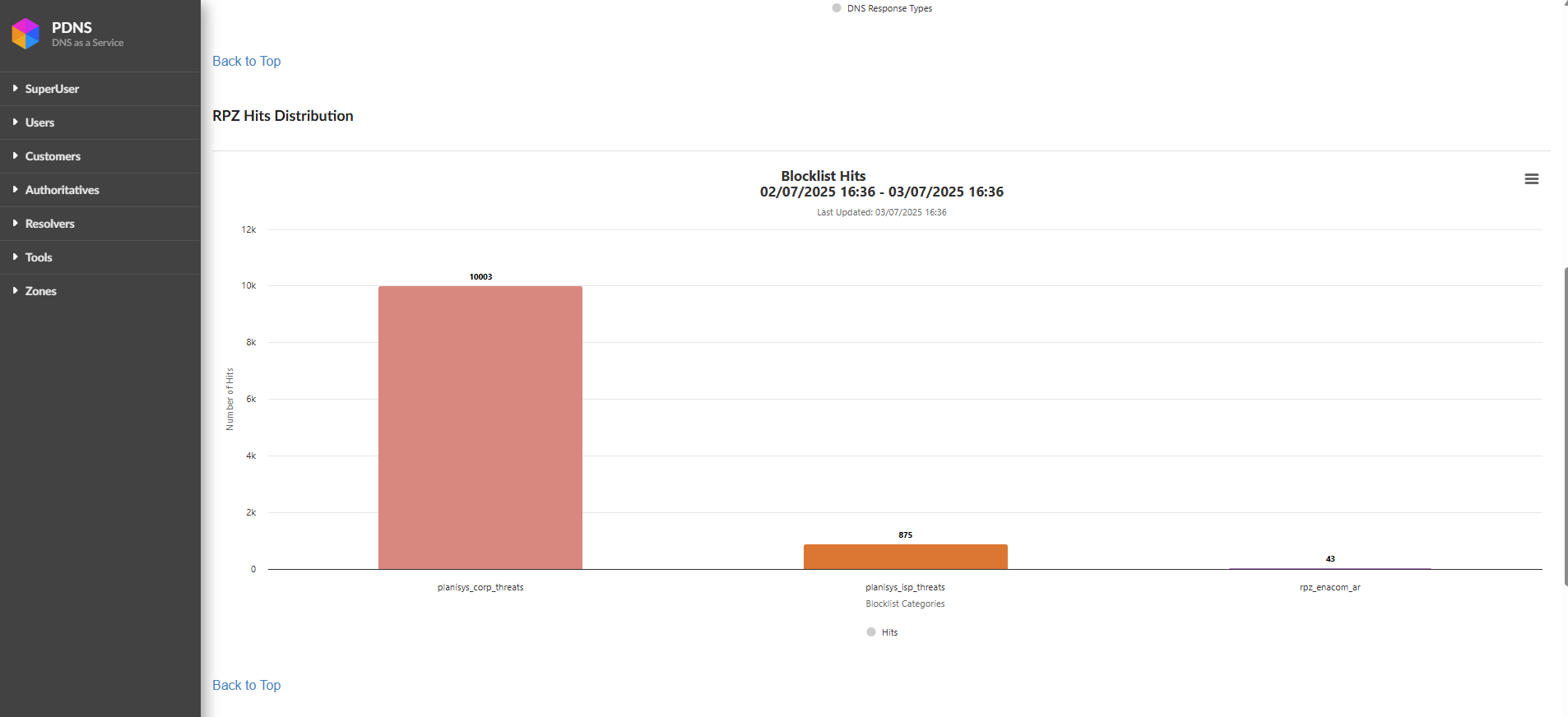

Reporte Top 100 hits RPZ

Debajo del gráfico se muestra una tabla con el top 100 de dominios/IPs que han generado más hits en el análisis continuo que realiza el DNS RPZ durante un período determinado.

Esta tabla incluye tres columnas principales:

RPZ Domain: El dominio que ha sido bloqueado por su asociación con actividades maliciosas o sospechosas.

Hits: El número de veces que dicho dominio ha sido consultado y bloqueado.

List: Muestra el detalle de las direcciones IP involucradas, siguiendo el formato de RPZ-IP.

Esta tabla se actualiza de manera periódica y refleja los dominios más relevantes en términos de actividad maliciosa o no deseada.

Sobre las Direcciones RPZ-IP

Por ejemplo, una entrada como:

32.82.31.17.85.rpz-ip

Se puede interpretar de la siguiente manera:

El número «32» indica un prefijo /32, que se refiere a una IP específica que ha sido bloqueada.

El resto de la dirección se invierte, lo que significa que la IP asociada sería

85.17.31.82.

En otros casos, como:

12.0.0.0.223.rpz-ip

El número «12» se refiere a un bloque CIDR /12, que abarca un rango de direcciones IP, en este caso 223.0.0.0/12. Si se intenta resolver una consulta que cae dentro de ese bloque, será bloqueada y devolverá un NXDOMAIN.

En resumen, la tabla Top 100 hits nos muestra los principales vectores que el RPZ detecto. Freno el acceso a destino y protegió a la red como a sus usuarios. Comprender cómo interpretar las direcciones y bloques asociados es clave para mantener tu red protegida frente a posibles amenazas.

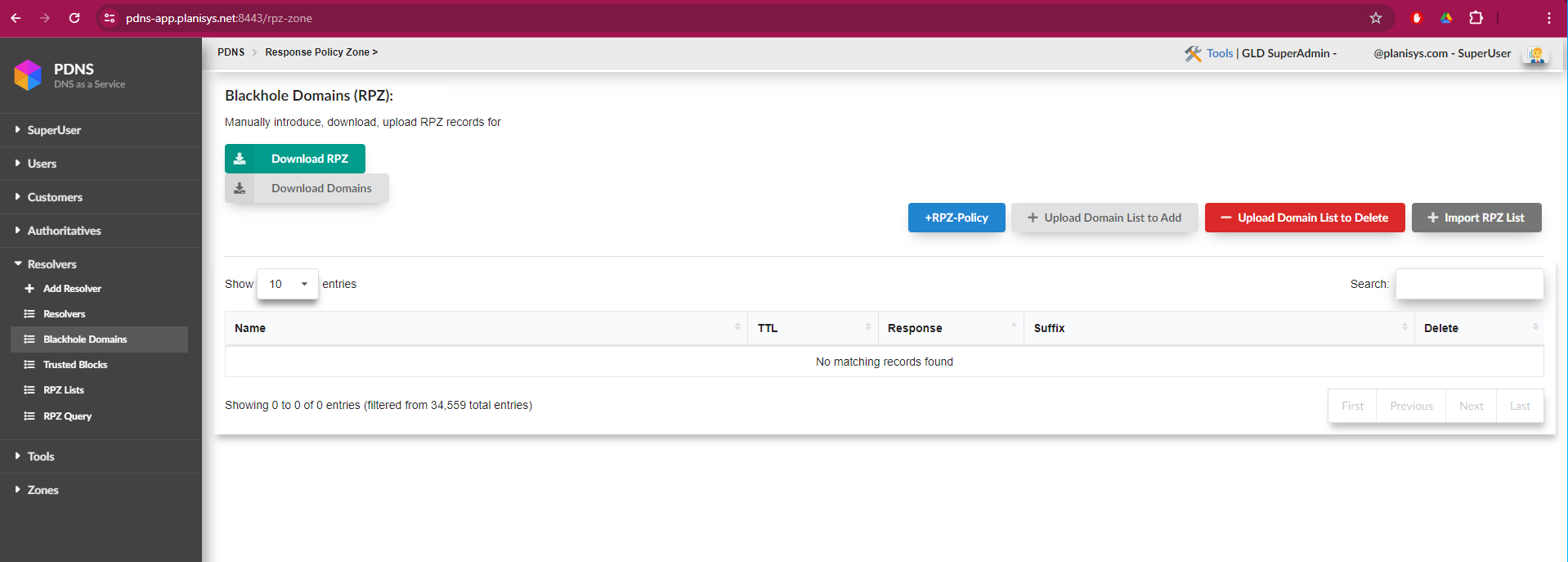

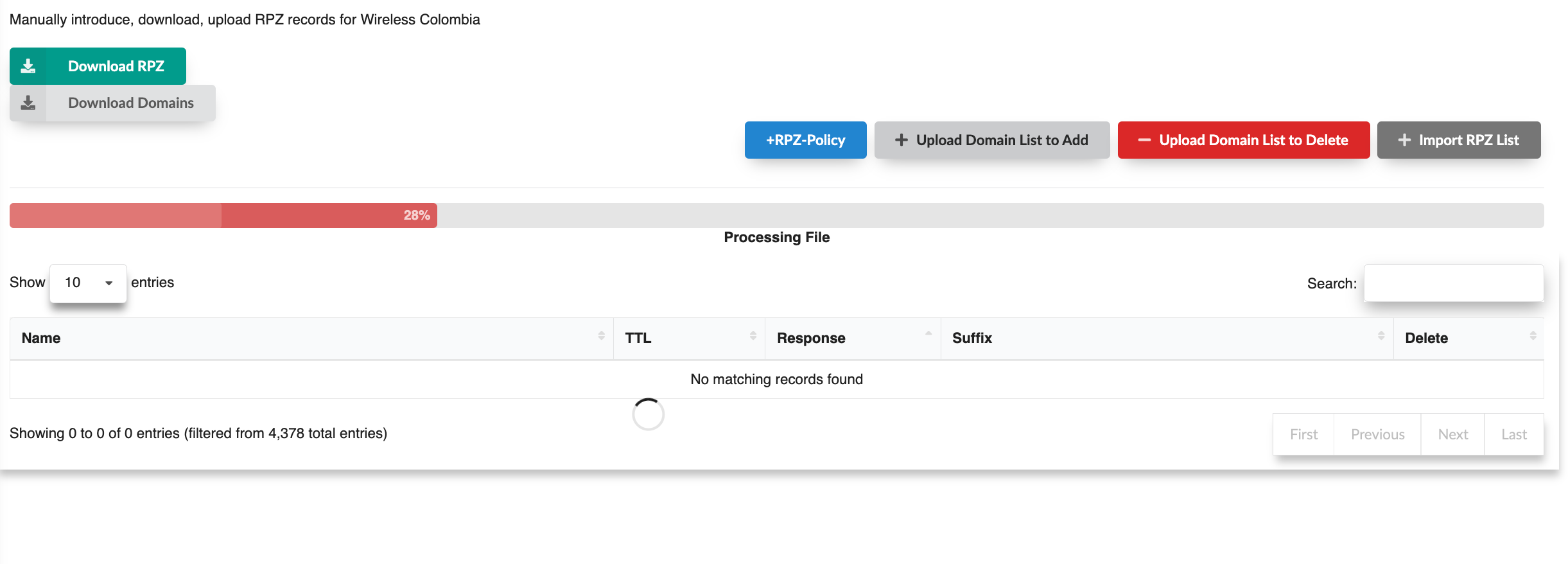

Blackhole Domains

En el podemos introducir manualmente, subir y descargar registros para nuestro RPZ.

En el caso de archivos que contienen una gran cantidad de dominios, como los provistos por el gobierno, pueden cargarse sin inconvenientes relacionados con el tamaño o la duración del proceso. Además, esta pantalla muestra una barra de progreso para facilitar el seguimiento de la carga.

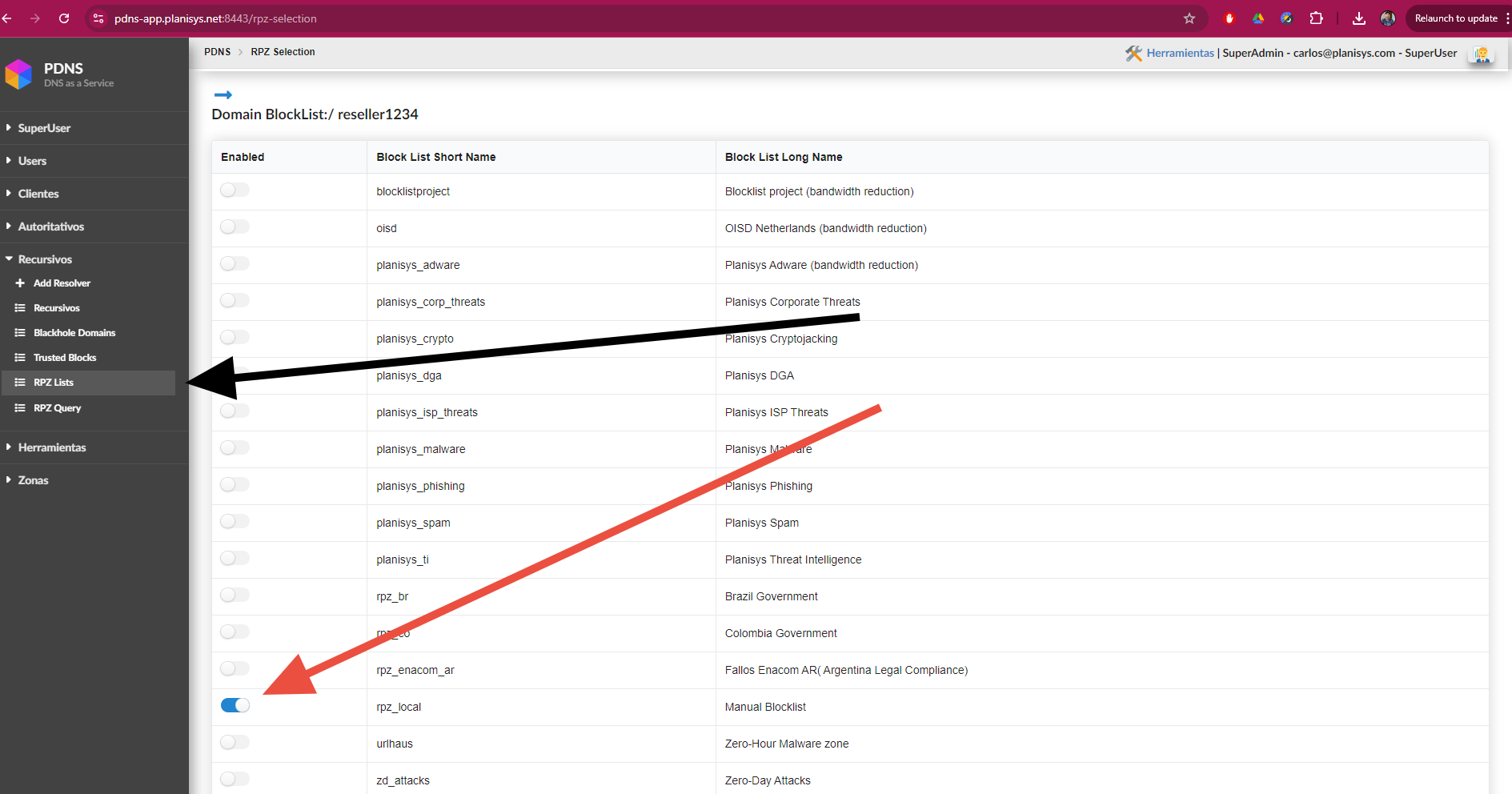

Importante!! Para que esto se active uno tiene que tener activa la lista: rpz_local que se encuentra en RPZ List como lo pueden ver en el siguiente print:

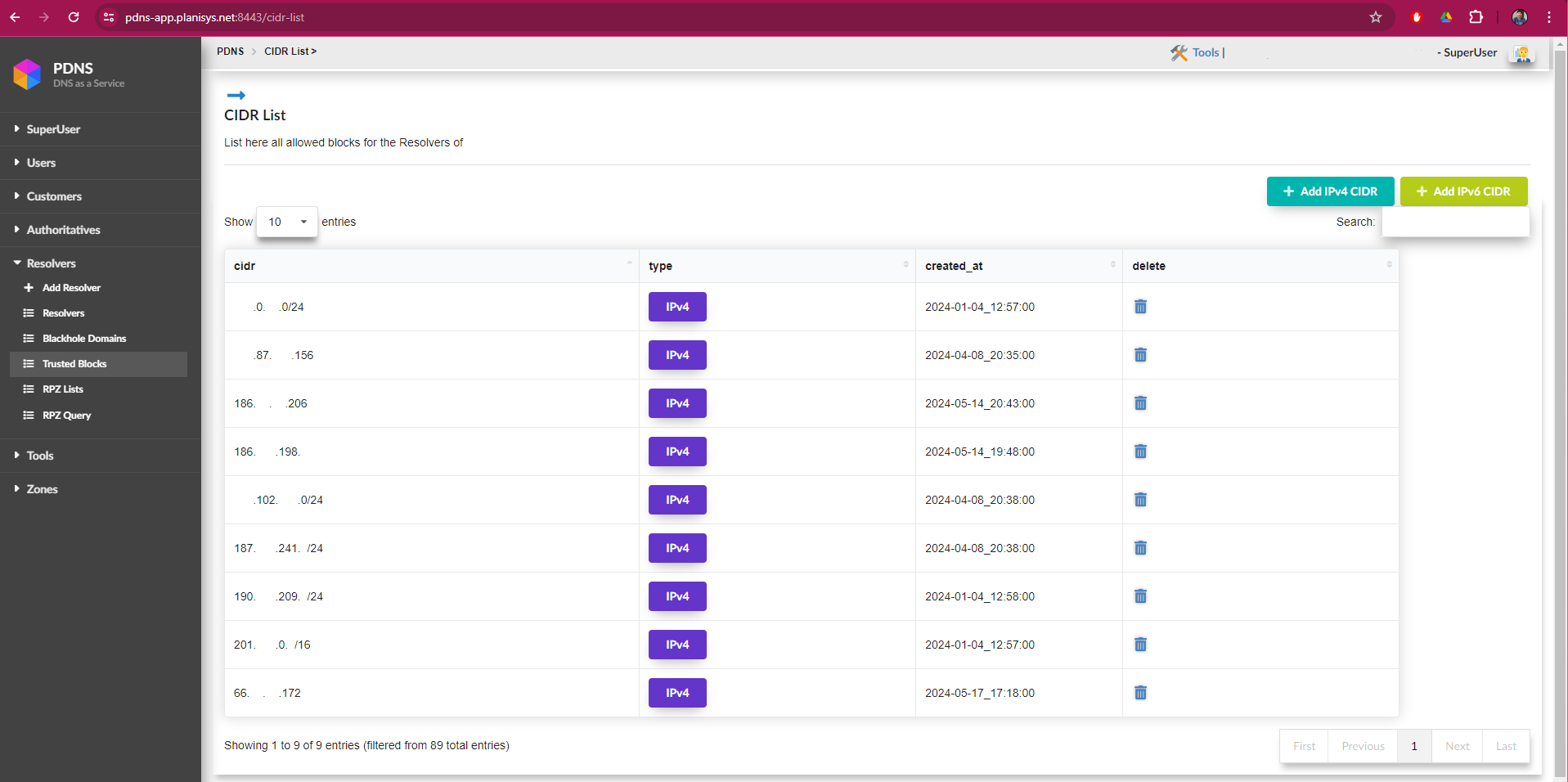

Trusted Blocks

En esta pantalla se encuentra la lista de bloques CIDR permitidos para utilizar los resolvers. Con los botones “Add IPv4 CIDR” y “Add IPv6 CIDR” se pueden agregar rangos de IP o IP específicas.

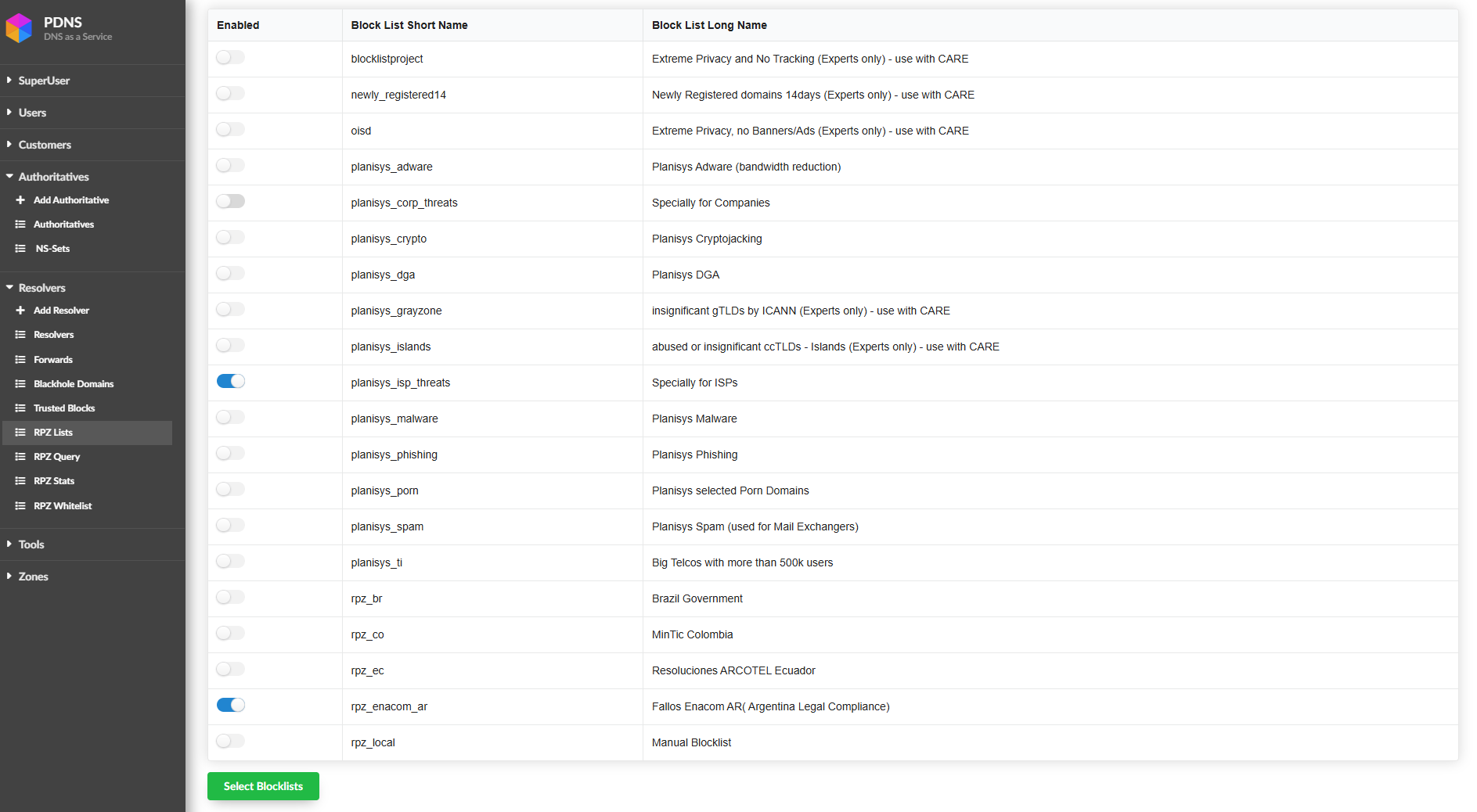

RPZ List

En esta pantalla se encuentran todas las listas y categorías que forman parte del servicio de seguridad DNS Response Policy Zones (RPZ). Estas listas son actualizadas por el Threat Intelligence de Planisys asi por como por su SOC constantemente, quien se encarga de mantener la información al día sobre amenazas, sitios peligrosos y publicidad. De este modo, el ISP puede habilitar o deshabilitar las listas según el nivel de seguridad que desee implementar.

Advertencia

Esta imagen sirve de ejemplo de como deberia configurarse un ISP Argentino con menos de 500 mil abonados.

Se agregaron las siguientes listas, a continuacion una descripcion de las mismas:

newly_registered14 Newly Registered domains 14days Cambia todos los días una vez por día y tiene los dominios registrados en los últimos 14 días, que en gran cantidad de casos se usan para el cibercrimen.

planisys_grayzone cheap, abused or insignificant gTLDs by ICANN Son dominios baratos que se usan mucho en cibercrimen como .top, .xyz , etc.

planisys_islands abused or insignificant ccTLDs - Islands.

Esta lista contiene global Top-Level-Domains correspondientes a islas que no tienen infraestructura Internet, pero ponen sus dos letras a disposición para hacer dinero con Registries que venden subdominios.

Esos nombres han sido abusados por hackers provocando una alta curva de cibercrimen. No es necesario que lo prendan, solo en caso de encontrar en los reportes muchos ataques de nombres terminado p.ej. en ac o me o similar.

La siguiente es un extracto de la lista de:

*.bl IN CNAME . ; Saint Barthélemy *.bv IN CNAME . ; Bouvet Island (uninhabited) *.cx IN CNAME . ; Christmas Island *.eh IN CNAME . ; Western Sahara *.fk IN CNAME . ; Falkland Islands *.fo IN CNAME . ; Faroe Islands *.gf IN CNAME . ; French Guiana *.gl IN CNAME . ; Greenland *.gp IN CNAME . ; Guadeloupe *.gs IN CNAME . ; South Georgia and South Sandwich Islands *.hm IN CNAME . ; Heard and McDonald Islands *.je IN CNAME . ; Jersey *.mf IN CNAME . ; Saint Martin *.nf IN CNAME . ; Norfolk Island *.pm IN CNAME . ; Saint Pierre and Miquelon *.pn IN CNAME . ; Pitcairn Islands *.sh IN CNAME . ; Saint Helena and Ascension *.sx IN CNAME . ; Sint Maarten *.tc IN CNAME . ; Turks and Caicos *.vg IN CNAME . ; British Virgin Islands *.wf IN CNAME . ; Wallis and Futuna *.yt IN CNAME . ; Mayotte

Advertencia

Nos hemos encontrado que Microsoft está utilizando aka.ms, por lo que hemos eliminado al *.ms de la lista de islas, así como *.gl que ya sabemos de antemano que Google lo había usado

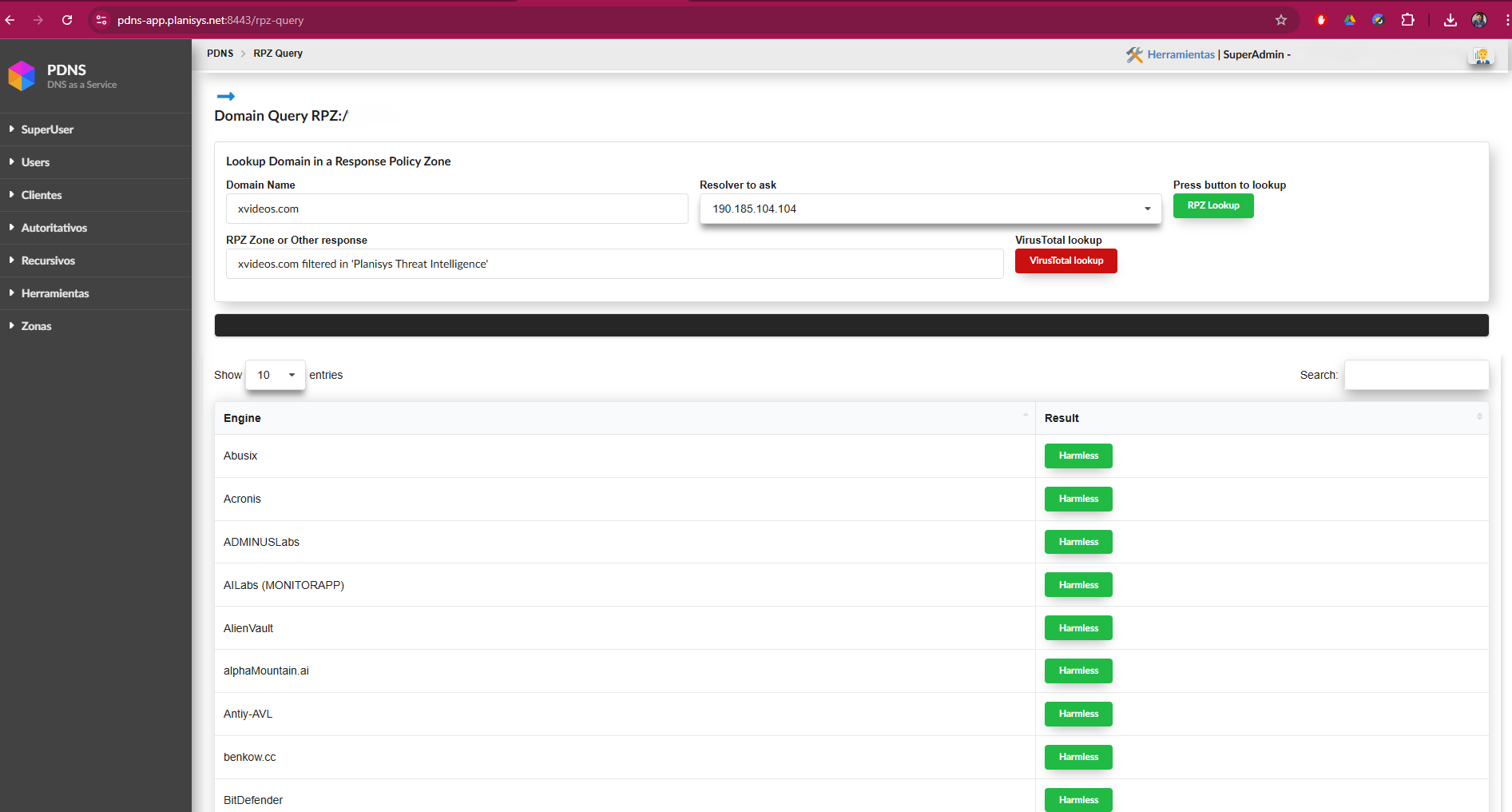

RPZ Query

Con la funcionalidad RPZ Query, el operador puede realizar tareas de soporte y verificar si un dominio está siendo filtrado por el servicio en respuesta a una solicitud de un cliente. Esto facilita el soporte, y en caso de que un dominio conocido se esté filtrando por error, la pantalla informa cuál lista lo está filtrando, permitiendo deshabilitarla y/o reportarla si es necesario.

En la foto podemos observar que en Domain Name ingresamos el sitio a buscar/revisar. Y en RPZ Zone or Other Response vemos si el dominio en cuestion es filtrado por nuestro servicio. Si es filtrado, nos aparece como se muestra en la foto explicando porque lista fue filtrado. Permitiendonos en el caso de ser necesario apagar dicha lista. En el caso de que el dominio no este listado nos diría: is not RPZ filtered.

A partir de la más reciente actualización del sistema, se ha añadido un nuevo botón llamado «VirusTotal Lookup». Este botón, disponible una vez que el sitio ha sido listado en alguna de las listas RPZ, permite realizar una búsqueda directa en VirusTotal. Con esta función, podemos evaluar la reputación del sitio en cuestión, consultando los resultados proporcionados por todos los proveedores de seguridad que colaboran con VirusTotal. Esta integración facilita la revisión exhaustiva del estado de seguridad del dominio, brindándonos una herramienta adicional para proteger nuestra red.

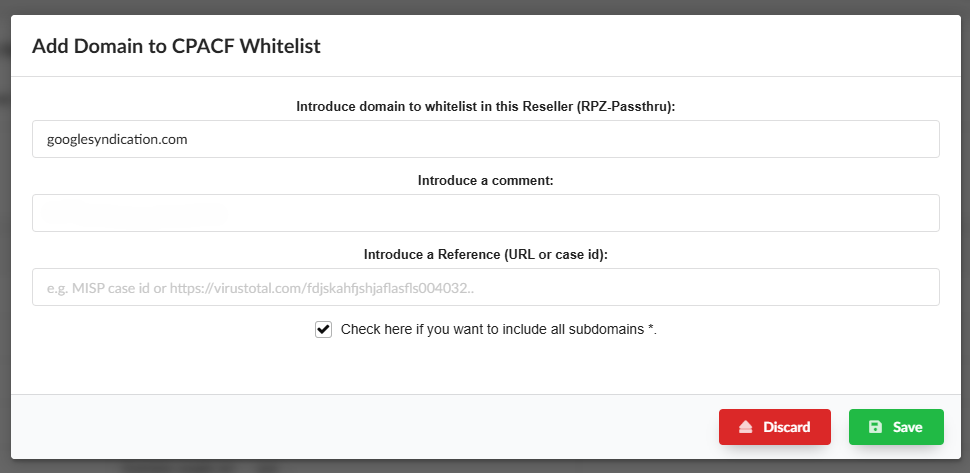

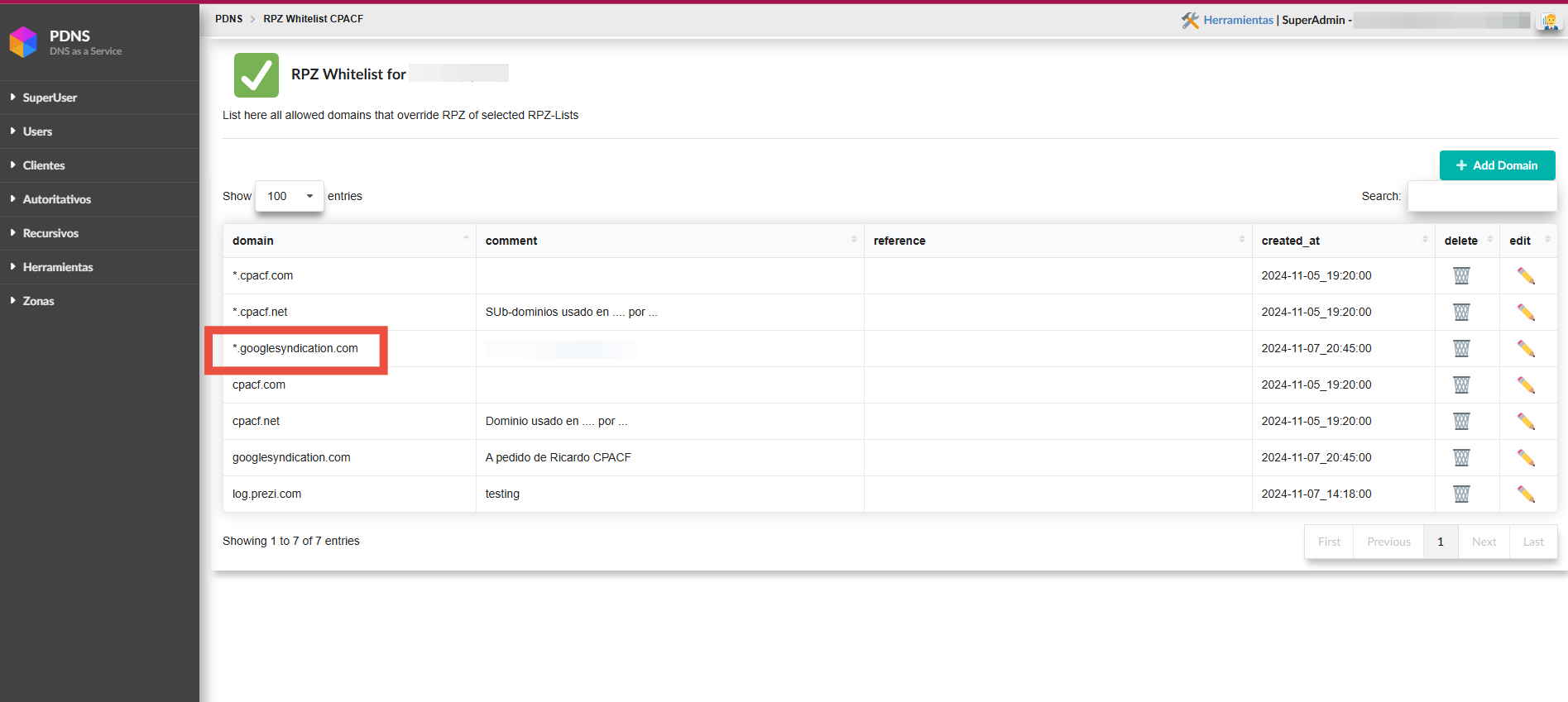

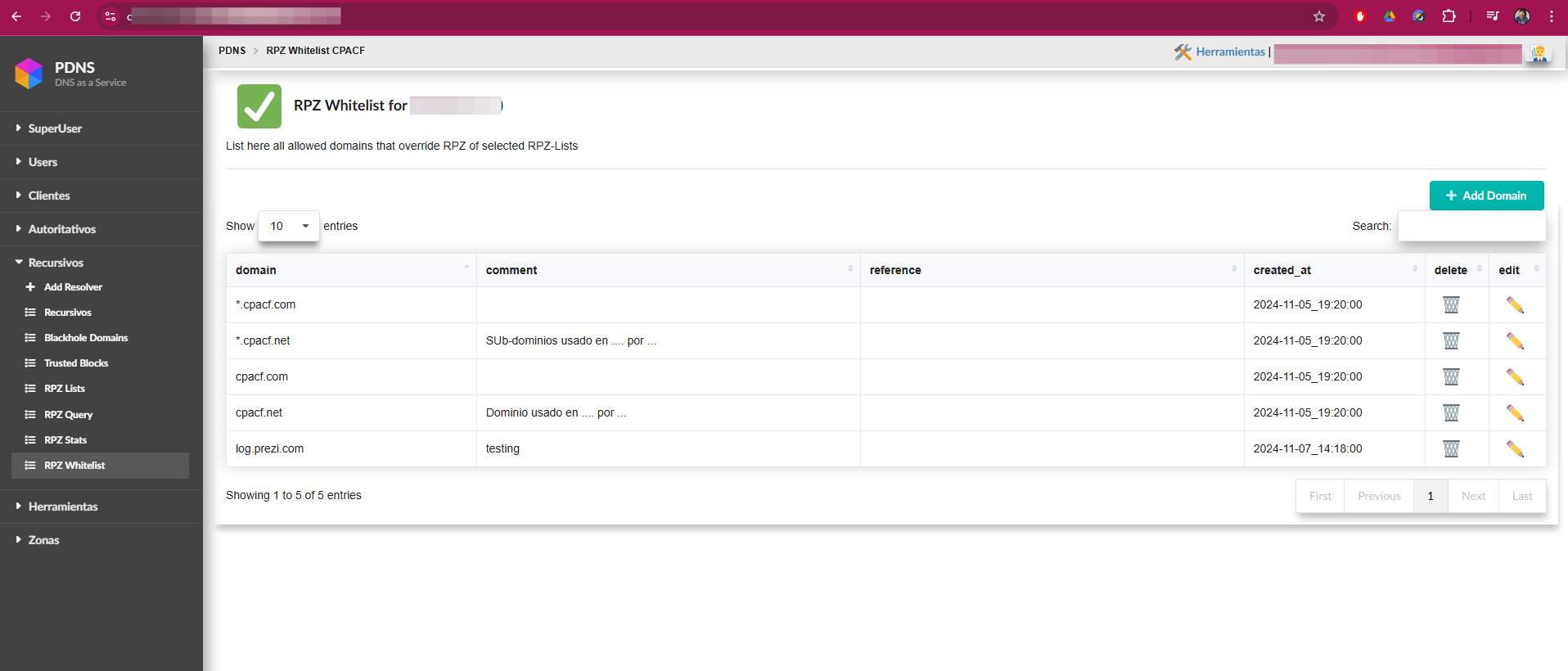

RPZ Whitelist

En esta pantalla, el operador tiene la opción de añadir uno o varios dominios que realizarán un bypass en cualquiera de las RPZ-Lists donde se encuentren listados. Esto permite gestionar excepciones de manera eficiente, asegurando que los dominios especificados no sean bloqueados por las listas de protección activas.

En el siguiente ejemplo vemos como listar todos los subdominios para googlesindication.com quedando como se muestran en la siguinte pantalla: